Un IMSI-catcher, parfois traduit en intercepteur d'IMSI, est un appareil de surveillance utilisé pour intercepter le trafic des communications mobiles, récupérer des informations à distance ou pister les mouvements des utilisateurs des terminaux. Le terme IMSI-catcher est en réalité non exhaustif, l'appareil permettant de faire bien plus que simplement récupérer le numéro IMSI. Pour arriver à ses fins, un IMSI-catcher simule une fausse antenne-relais en s'intercalant entre le réseau de l'opérateur de téléphonie et le matériel surveillé.

Un IMSI-catcher (International Mobile Subscriber Identity) est un matériel de surveillance utilisé pour l'interception des données de trafic de téléphonie mobile et pour suivre les données de localisation des terminaux et donc de leurs utilisateurs. Un IMSI-catcher simule une fausse antenne-relais en agissant entre le téléphone mobile espionné et les antennes-relais de l'opérateur téléphonique. La spécificité de ce modèle de surveillance, et la raison pour laquelle certaines associations de défense de la vie privée le contestent, est qu'il cible toutes les personnes qui se trouvent dans son rayon d'action. Un IMSI-catcher ne vise pas uniquement la (ou les) personne(s) soupçonnée(s), mais toutes celles qui se trouvent à proximité.

Il s'agit en fait d'une attaque de l'intercepteur. Les IMSI-catchers sont utilisés dans certains pays par la police ou les services de renseignement, mais leur usage est parfois illégal pour des raisons de liberté civile ou de protection de la vie privée. L'IMSI-catcher exploite des faiblesses dans les protocoles de communication 2G, 3G et 4G,dont la faille SS7. Il existe peu de contre-mesures pour se prémunir d'être espionné par un IMSI-catcher, mais son utilisation peut être détectée à l'aide de certains outils.Si cette faille reste non colmaté c'est que c'est surem,ent a cause des investissements que ça occasionne aux cie de réseau mobile, qui ne s'en soucis peu !

Le piratage se fonde sur une attaque dans SS7, un système de signalisation utilisé par les réseaux mobiles et développé dans les années 1970, à l’époque des premiers commutateurs téléphoniques électroniques.La mauvaise nouvelle, ce sont les réglementations laxistes permettant de mettre en place des réseaux. Certains pays délivrent facilement aux opérateurs des licences qui, à leur tour, permettent à n’importe qui de configurer légalement un hub et de le connecter à un nœud de transport. C’est pourquoi de nombreux vendeurs illégaux se bousculent sur le marché noir pour proposer des « services de connexion » à de tels hubs.

Le problème vient des compagnies mobiles

Les opérateurs sont loin d’être pressés de déployer de tels systèmes, laissant les abonnés se demander s’ils sont ou non protégés contre de pareilles attaques. Même si vous découvrez que vous être protégé avec votre premier opérateur, vous ne pouvez jamais être sûr d’être en sécurité à cause des services d’itinérance.

Vous devriez obéir à une règle simple pour empêcher que vos secrets ne tombent entre les mains des criminels : n’abordez pas de sujets sensibles au téléphone, gardez-les plutôt pour quand vous verrez la personne. Imaginez que vous en parliez sur YouTube. Pour protéger les SMS qui vous sont envoyés par les systèmes d’authentification à deux facteurs, prenez une autre carte SIM avec un numéro que seul vous connaissez, et utilisez-la uniquement dans ce but. Il y a une technologie qui est destinée à remplacer SS7. Cela fait partie de la norme LTE et ça s’appelle Diameter. Les spécifications ont été élaborées il y a quelques années, quand on a commencé à évoquer les problèmes autour de SS7. Mais Diameter présente exactement les mêmes problèmes que SS7. Donc on est bloqué pour les 25 prochaines années avec une technologie qui présente les mêmes défauts que celle des années 80. Ça me laisse penser que nos recherches ont été vaines et que nous n’avons pas eu assez été entendus.

Gouvernementales

La première implémentation d'un IMSI-catcher a été faite par la société allemande Rohde & Schwarz (en) en 1993. Un brevet a été déposé le 8 novembre 200024, mais celui-ci sera rendu invalide le 24 janvier 2012, car l'invention est qualifiée non innovante25.L'implémentation la plus connue est le StingRay (en) de la société américaine Harris Corporation à cause de ses nombreuses utilisations par le gouvernement américain26,27.

D'autres entreprises fournissent également des IMSI-catchers à destination des gouvernements, comme la société Digital Receiver Technology, Inc. [archive] avec sa Dirtbox (en), Bull Amesys, Septier Communication (en) ainsi que PKI Electronic [archive]28.

Il y a également des implémentations portables afin de pouvoir placer l'IMSI-catcher plus proche des cibles sans qu'elles s'en rendent compte, par exemple Gamma Group (en) propose un modèle prenant la forme d'un vêtement29.

Ottawa : La capitale fédérale sous surveillance

Otawa, Canada : Des appareils capables d’intercepter les données des téléphones mobiles ont été décelés à Ottawa. Dans le cadre d’une enquête échelonnée sur plusieurs mois, Radio-Canada a détecté des appareils capables d’intercepter les données des téléphones mobiles, entre autres, près du parlement du Canada et de l’édifice Langevin, lequel héberge le bureau du premier ministre.Et si le premier ministre et son entourage utilisaient des téléphones mobiles?

« En gros, ils traînent avec eux un outil de leur propre espionnage »

La capitale fédérale sous surveillance

Des appareils capables d’intercepter les données des téléphones mobiles ont été décelés à Ottawa. Dans le cadre d’une enquête échelonnée sur plusieurs mois, Radio-Canada a détecté des appareils capables d’intercepter les données des téléphones mobiles, entre autres, près du parlement du Canada et de l’édifice Langevin, lequel héberge le bureau du premier ministre.Une enquête de Brigitte Bureau et de Sylvie Robillard pour Radio Canada

Si vous travaillez au centre-ville d’Ottawa ou que vous vous y rendez fréquemment, les données de votre téléphone mobile peuvent avoir été espionnées. Il en va de même pour les députés et sénateurs qui travaillent sur la colline du Parlement.Notre enquête a en effet permis de découvrir que des « intercepteurs d’IMSI » sont à l’oeuvre dans la capitale fédérale. Il s’agit d’appareils qui imitent le fonctionnement d’une antenne de téléphonie cellulaire.

Tous les téléphones mobiles à proximité s’y branchent. L’intercepteur capte alors l’IMSI des téléphones, soit le « International Mobile Subscriber Identity » (identité internationale d’abonnement mobile), un numéro unique sur la carte SIM qui identifie l’usager.

L’intercepteur saisit aussi tous les numéros entrants et sortants. Certains modèles peuvent même écouter les conversations téléphoniques et lire les textos.

De nombreuses alertes à Ottawa

Photo(s) : Radio-Canada / Michel Aspirot

Une première au Canada

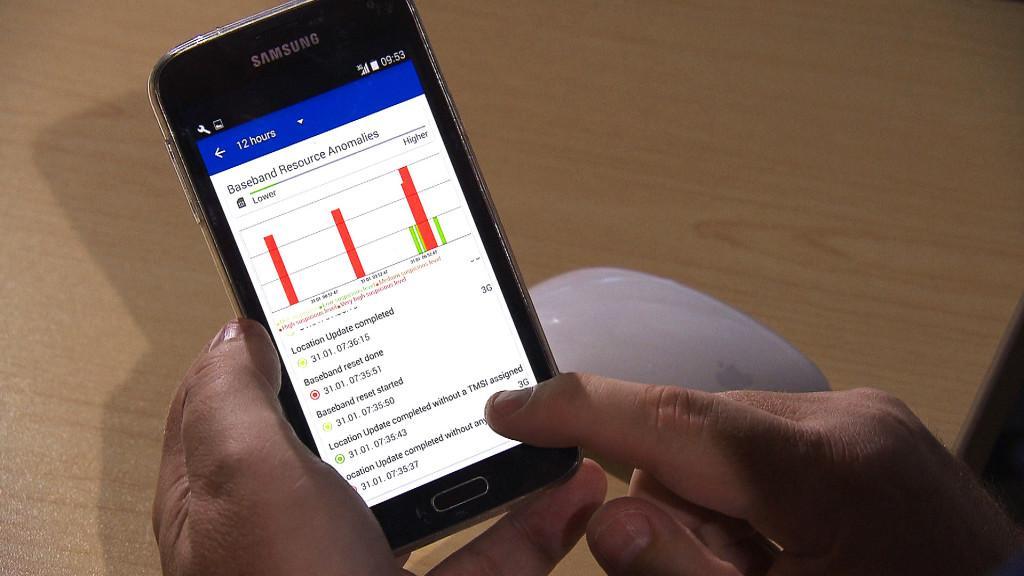

Des médias en Norvège, en Australie et aux États-Unis ont déjà fait l’exercice de déceler la présence d’intercepteurs d’IMSI à l’aide d’un CryptoPhone. Radio-Canada est cependant le premier média au pays à mener une telle expérience. Le CryptoPhone a été conçu par la compagnie allemande GSMK. Il est distribué en France par Cryptofrance, et en Amérique du Nord par ESD America. Cette dernière est une entreprise américaine spécialisée en équipements technologiques pour la défense et les forces de l’ordre. Elle compte parmi ses clients Homeland Security, le ministère américain de la Sécurité intérieure. En plus du CryptoPhone, nous avons utilisé un « Overwatch Sensor » de GSMK, un détecteur plus sophistiqué encore, surtout utilisé par les gouvernements, pour identifier avec davantage de précision l’emplacement des intercepteurs d’IMSI.

Pour détecter les intercepteurs d’IMSI, nous avons utilisé ce qu’on appelle un « CryptoPhone

». Cet appareil ressemble à un banal téléphone, mais il émet des

alertes rouges quand une fausse antenne tente de s’emparer de son

signal.Des médias en Norvège, en Australie et aux États-Unis ont déjà fait l’exercice de déceler la présence d’intercepteurs d’IMSI à l’aide d’un CryptoPhone. Radio-Canada est cependant le premier média au pays à mener une telle expérience. Le CryptoPhone a été conçu par la compagnie allemande GSMK. Il est distribué en France par Cryptofrance, et en Amérique du Nord par ESD America. Cette dernière est une entreprise américaine spécialisée en équipements technologiques pour la défense et les forces de l’ordre. Elle compte parmi ses clients Homeland Security, le ministère américain de la Sécurité intérieure. En plus du CryptoPhone, nous avons utilisé un « Overwatch Sensor » de GSMK, un détecteur plus sophistiqué encore, surtout utilisé par les gouvernements, pour identifier avec davantage de précision l’emplacement des intercepteurs d’IMSI.

Des médias en Norvège, en Australie et aux États-Unis ont déjà mené une telle expérience, mais il s’agit d’une première au Canada (voir l’encadré ci-bas).

Nous avons obtenu de nombreuses alertes à Ottawa, surtout en décembre et en janvier.

Elles sont survenues, entre autres, à différents endroits du marché By, au Centre Rideau et dans les bureaux de Radio-Canada, au centre-ville d’Ottawa.

Un intercepteur d’IMSI peut couvrir un rayon d’un demi-kilomètre, en milieu urbain, et de deux kilomètres dans les grands espaces.

Le territoire couvert par les intercepteurs d’IMSI que nous avons détectés engloberait donc, notamment, toute la colline du Parlement, l’édifice Langevin où le premier ministre Trudeau a ses bureaux, la Défense nationale, l’ambassade des États-Unis et l’ambassade d’Israël.

Pour approfondir notre enquête, nous avons utilisé de l’équipement encore plus sophistiqué qui a confirmé la présence de intercepteurs d’IMSI près de la colline du Parlement.

Des appels sur écoute ?

Photo(s) : Radio-Canada / Michel Aspirot

Nous avons demandé au fournisseur nord-américain du CryptoPhone, ESD America, de procéder à une analyse poussée de ces alertes.

Nous nous sommes rendus à Las Vegas, où se trouve le siège social de cette entreprise spécialisée dans les équipements technologiques pour la défense et les forces de l’ordre.

À une quinzaine de minutes de la frénésie des casinos, ESD America occupe des bureaux discrets. La compagnie travaille, entre autres, avec Homeland Security, le ministère américain de la Sécurité intérieure.

« Vous avez vu, fréquemment, de l’activité d’intercepteurs d’IMSI. Absolument », affirme le président d’ESD America, Les Goldsmith, en examinant nos données.

« Les intercepteurs d’IMSI peuvent suivre la trace de votre téléphone, écouter vos appels et lire vos textos. Ils peuvent aussi vous empêcher de faire des appels et peuvent envoyer de faux messages en votre nom. »

– Les Goldsmith, président, ESD America

Photo(s) : Radio-Canada / Michel Aspirot

En savoir plus…

Les téléphone sécurisés Cryptophone et le système d’analyse Overwatch

sont des produits développés par la société allemande GSMK.

Ces produits sont distribués en France par la société Cryptofrance, et en Amérique du nord, par ESD America.

Selon M. Goldsmith, le risque d’intrusion

pour les gens qui se trouvent, notamment, sur la colline du Parlement

est bien réel. « Quelqu’un pourrait être en train d’écouter leurs

appels, maintenant, et ils ne le sauraient même pas », affirme cet

expert en contre-espionnage.Ces produits sont distribués en France par la société Cryptofrance, et en Amérique du nord, par ESD America.

Et si le premier ministre et son entourage utilisaient des téléphones mobiles? « En gros, ils traînent avec eux un outil de leur propre espionnage », répond-il du tac au tac.

Le président d’ESD America explique que les plus grands utilisateurs d’intercepteurs d’IMSI sont les forces de l’ordre et les agences fédérales, mais aussi le crime organisé ainsi que les services de renseignement étrangers.

Selon lui, les intercepteurs que nous avons détectés à Ottawa pourraient être d’origine étrangère.

« On voit de plus en plus d’intercepteurs d’IMSI avec des configurations différentes et on peut établir une signature. On voit des intercepteurs d’IMSI qui sont probablement d’origine chinoise, russe, israélienne, etc. »Source de l’article : Radio Canada

– Les Goldsmith, président, ESD America

Indépendantes

Les matériels et logiciels requis pour la mise en œuvre d'un IMSI-catcher sont devenus accessibles au grand public par des projets libres et l'utilisation de matériel générique30.Pour la partie logicielle, des projets libres comme OpenBTS, YateBTS [archive], srsLTE [archive], OpenLTE ou encore Osmocom mettent à disposition des implémentations des protocoles GSM et LTE.

Pour la partie matérielle, l'utilisation d'ordinateurs génériques ou de Raspberry pi, ainsi que des cartes de Radio logicielle génériques comme la bladeRF [archive], HackRF [archive], Ettus UB210-KIT [archive] ou spécialisées dans les télécommunications comme la umTRX [archive] 31.

Par exemple, le chercheur en sécurité informatique Chris Paget a présenté, à la DEF CON de 2010, la mise en place d'un IMSI-catcher à base de matériel générique pour la somme de 1 500 $, démontrant que cette solution était peu coûteuse et accessible au grand public32.

Les chercheurs en sécurité informatique Mike Tassey et Richard Perkins ont présenté à la Conférence Black Hat de 2011 l'implémentation d'un IMSI-catcher dans un drone spécialisé dans la surveillance des télécommunications33.

En 2012, la police de Los Angeles a utilisé le StingRay (en) 21 fois sur une période de 4 mois sur des enquêtes n'étant pas en rapport avec le terrorisme, ce qui sort donc de l'usage prévu initialement des IMSI-catchers39.

D'après des journalistes du journal The Intercept, la NSA utiliserait des IMSI-catchers pour géolocaliser des cibles grâce à leur téléphone mobile afin de fournir des coordonnées à d'autres organismes comme la CIA ou l'armée américaine leur permettant d'organiser des enlèvements de personnes ou des assassinats avec des drones40.

D'après l'Union américaine pour les libertés civiles, de nombreuses agences fédérales américaines ont accès aux IMSI-catchers41.

Contre-mesures

S'il est difficile de se protéger totalement d'un IMSI-catcher, il existe des solutions pour détecter la présence éventuelle d'un tel dispositif. On parle alors d'IMSI-catcher-catcher ou d'IMSI-catcher-detector.Fonctionnement des contre-mesures

Certaines implémentations, comme SnoopSnitch42, surveillent diverses variables telles que le CID (en)note 20 et le LAC (en)note 21 pour déterminer si le réseau semble être relayé par un IMSI-catcher. En effet, si une tour de télécommunication identifiée par un CID possède un LAC incohérent ou changeant43, elle peut être qualifiée de suspecte. De plus, il est possible de vérifier les couples CID/LAC des tours de télécommunication connues43 pour confirmer les suspicions détectées par l'observation d'un LAC incohérent. D'autres suspicions peuvent être détectées si l'identifiant de cellule radio (CID) utilisé par la tour n'a jamais été rencontré dans cette zone géographique auparavant44.Il existe d'autres techniques, surveillant entre autres :

- la fréquence utilisée, certains IMSI-catchers peuvent changer la fréquence utilisée par le réseau de télécommunications afin de réduire le bruit sur ce réseau45

- les aptitudes de la tour, et les paramètres du réseau44

- la durée de vie de la connexion à la tour. Des connexions discontinues et courtes, de bonne qualité peuvent révéler la présence d'un IMSI-catcher en mode identification des téléphones présents sur son réseau46

- Quand le téléphone passe d'un réseau 3G à un réseau 2G

- Quand la connexion téléphonique n'est plus chiffrée

- Quand la tour ne communique pas la liste des tours voisines

Plusieurs applications mobiles de détection d'IMSI-catcher existent, avec des degrés de fiabilité variables48, dont quelques exemples :

Ces applications nécessitent que le téléphone soit débloqué, dit rooté ou jailbreak, et utilisent les techniques décrites ci-dessus.

Matérielles

Il existe deux types de solutions matérielles servant de contre-mesures aux IMSI-catchers : d'une part les solutions mobiles, d'autre part les solutions stationnaires.Pour les solutions mobiles, il s'agit majoritairement de smartphones utilisant le chiffrement des communications, un accès Internet par un VPN47.

Voici une liste non exhaustive d'exemples :

- Le Blackphone (en),utilisant une version modifiée d'Android, nommée SilentOS [archive].

- Le GSMK Cryptophone [archive] 500

- Le Privacy Phone de FreedomPop (en), basé sur le Samsung Galaxy S II

Pour les solutions fixes, les équipements sont variés, allant du Raspberry Pi associé à divers équipements50, à des implémentations industrielles, telles que le ESD America Overwatch [archive] ou le Pwnie Express [archive].

Historique

- 1993 : Première mise en œuvre d'un IMSI-catcher par la société allemande Rohde & Schwarz

- 2000 : Rohde & Schwarz déposent un brevet le 8 novembre. Il sera invalidé le 24 janvier 2012, par la Cour d’appel d’Angleterre et du Pays de Galles, pour cause d'évidence (non-innovation)

- 2002 : Les premières lois prenant en compte les IMSI-catchers apparaissent. En Allemagne par exemple, le Code de procédure pénale définit ses limites d'utilisation par les services judiciaires

- 2003 : Commercialisation du premier prototype par Rohde et Schwarz

- 2006 : Le Département de Police de Los Angeles achète un StingRay pour des investigations de terrorisme. Mais selon l'Electronic Frontier Fondation en 2013, la police l'utilise depuis à d'autres fins que son usage officiel85

- 2008 : En Autriche, écriture dans la loi de l'utilisation des IMSI-catchers sans autorisation judiciaire

- 2010 : Présentation par Chris Paget à la DEF CON d'un IMSI-catcher artisanal lui ayant coûté 1 500 $ à produire

- 2015 : Utilisation d'un IMSI-catcher lors de la traque des frères Kouachi, après l'attentat contre Charlie Hebdo

- 2016 : En France, le 3 juin, la loi renseignement rend légale l'utilisation des IMSI-catchers par les services de renseignement.Et espionnage du journaliste Patrick Lagacé en 2016 au Québec.

REF.: